数字化战争:俄乌冲突中网络战的作战和战术启示(值得读3遍)

点击:次 时间:2024-11-12

俄罗斯对乌克兰关键国家基础设施发动的战略网络战引起了广泛关注。俄罗斯在战术和行动层面使用网络战的覆盖范围较少,但对北约及其盟国具有重要影响。

伦敦皇家联合军种研究所智库最近发表了一篇由 Google Cloud 的 Mandiant 网络安全子公司网络间谍分析经理 Daniel Black 撰写的论文,题为“俄罗斯的网络活动转移到乌克兰的前线”。该论文为俄乌双方的网络战的作战和战术方面提供了急需的启示。

关键词:乌克兰、数字化战斗 攻击乌克兰军队 Correction D-30 火炮火控软件的 X-Agent 恶意软件据信是由 Fancy Bear 创建和部署的,其徽标如下所示。Fancy Bear 是一个俄罗斯网络间谍组织。信用:Crowdstrike

攻击乌克兰军队 Correction D-30 火炮火控软件的 X-Agent 恶意软件据信是由 Fancy Bear 创建和部署的,其徽标如下所示。Fancy Bear 是一个俄罗斯网络间谍组织。信用:Crowdstrike

俄罗斯于 2014 年 2 月首次入侵乌克兰,引发了对俄罗斯战术/作战网络战的一些分析。CrowdStrike 网络安全公司于 2018 年发现了 X-Agent 恶意软件的使用。X-Agent 由 Fancy Bear 部署,这是一个网络间谍组织,也被称为 Pawn Storm、Sofacy Group、Sednit、Tsar Team 和 Strontium,靠近俄罗斯的 GRU 军事情报部门。该恶意软件感染了 Correction D-30 战斗管理软件,该软件为乌克兰陆军 PJSC 2A18/D-30 122 毫米榴弹炮提供火控信息。Correction D-30 专为使用 Android 操作系统的智能手机和平板电脑而设计。据信 X-Agent 是由俄罗斯陆军 RB-314V Leer-3 电子战系统传输的。Leer-3 在作战层面与陆军 EW 旅一起部署。X-Agent 将克服保护这些设备的网络安全协议;恶意软件可能有多个任务。例如,它可能已经确定了设备的位置,为俄罗斯的反炮兵火力提供了有用的火控坐标。该恶意软件还可能能够将误导性或不正确的数据植入 Correction D-30。如果数据被修改为针对友军,则损坏数据可能会对乌克兰的火力呼叫产生潜在的毁灭性后果。

除了使用恶意软件破坏战术/作战指挥和控制外,俄罗斯网络战士似乎还在利用网络效应来帮助收集通信情报。网络战也越来越多地支持俄罗斯武装部队的侦察打击综合体。俄罗斯的战术/作战网络战实践对北约及其盟国产生了影响,因为它们接受了多域作战理念。 乌克兰无人机飞行员使用乌克兰的 Kropyva 软件应用程序来标记潜在目标,例如俄罗斯装甲车。然后,可以与目标附近的乌克兰单位共享目标的详细信息,包括其坐标。信用:Logika

乌克兰无人机飞行员使用乌克兰的 Kropyva 软件应用程序来标记潜在目标,例如俄罗斯装甲车。然后,可以与目标附近的乌克兰单位共享目标的详细信息,包括其坐标。信用:Logika

就像在顿巴斯战争期间一样,乌克兰的战术/作战数字化战斗管理系统似乎是俄罗斯网络战士的瞄准目标。丹尼尔·布莱克在 RUSI 发布的报告中写道:“证据可以追溯到 2023 年乌克兰反攻前的几个月,表明多个俄罗斯网络部队已将目光从战略民用目标转移到士兵的电脑和手机上......在乌克兰前线实现战术军事目标。他认为,格鲁乌和俄罗斯联邦安全局外国情报局是长期的竞争对手,现在可能已经联合了他们的战术/行动网络战方法。这并不是说俄罗斯的网络攻击已经远离乌克兰的战略目标,因为关键的国家基础设施仍然是俄罗斯网络攻击的主要优先事项。尽管如此,“莫斯科已经重新平衡了其总体作战概念,以强调能够为其常规部队提供更直接和有形的战场优势的目标。

一、共创

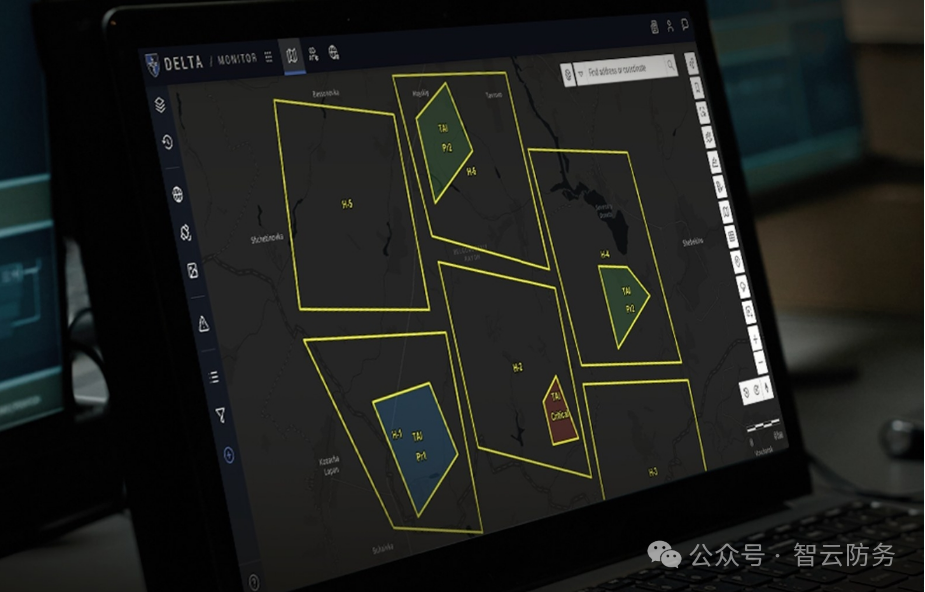

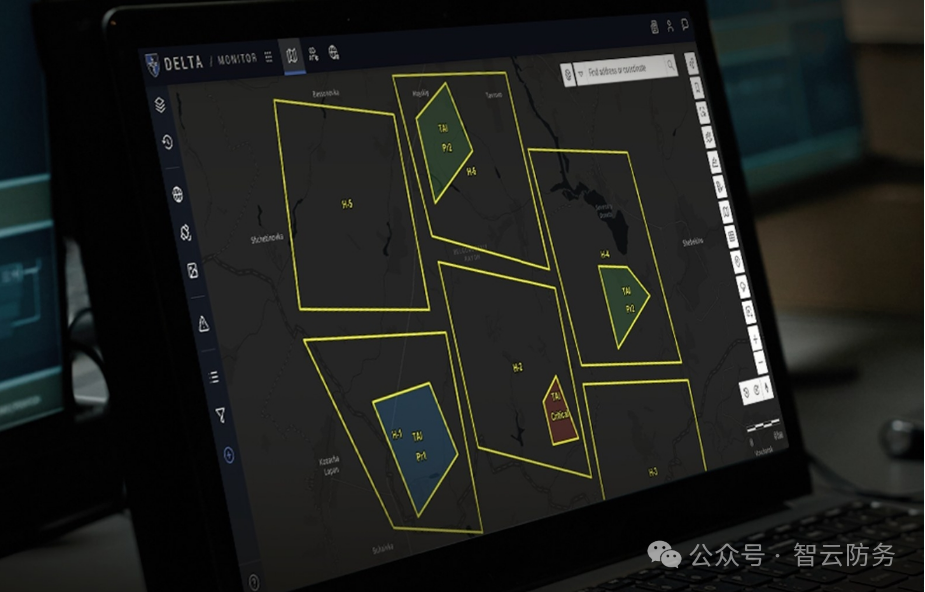

入侵乌克兰士兵的平板电脑或智能手机可以产生有用的情报。尽管乌克兰 2023 年夏季攻势后战争的消耗性更加严重,但数据和技术仍然是冲突的核心。2023 年 7 月,《经济学人》的国防编辑 Shashank Joshi 发表了一篇题为“乌克兰战争展示了技术如何改变战场”的文章,强调了乌克兰本土数字技术对战场的影响。Joshi 讨论了乌克兰无人机 (UAV) 飞行员用来标记俄罗斯目标位置的 Kropyva 软件应用程序。Kropyva 允许与该地区的乌克兰炮兵快速共享目标坐标和图像。 乌克兰开发的 Delta 软件可以整合来自无数来源的一系列情报源,以提供有关特定目标的全面信息。Delta 的吸引力之一是它可以使用来自社交媒体等开源的数据填充目标信息。图片来源:乌克兰国防部

乌克兰开发的 Delta 软件可以整合来自无数来源的一系列情报源,以提供有关特定目标的全面信息。Delta 的吸引力之一是它可以使用来自社交媒体等开源的数据填充目标信息。图片来源:乌克兰国防部

Delta 是乌克兰最著名的本土软件应用程序之一,它联合了一系列令人瞠目结舌的不同情报源。正如 Joshi 所指出的,这些提要可能包括无人机收集的图像或从俄罗斯社交媒体网站收集的情报。这些源与市售的卫星图像和/或信号情报合并。将大量不同的源合并到一个位置可以加深态势感知,同时减少信息洪流。用户无需浪费时间单独查阅不同的情报来源。相反,所有信息都集中在一个地方。

二、战术和目标

在他关于俄罗斯在乌克兰的网络行动的报告中,布莱克强调了俄罗斯网络战士用来发动攻击的几种策略。一种策略涉及通过 Signal 或 Telegram 等加密消息应用程序与目标建立融洽的关系。聊天有助于在网络攻击发生之前与乌克兰 EMA 用户建立关系。EMA 通常将一个或多个特定设备链接到消息服务。然后,该服务将用作访问这些设备的网关。Black 表示,Microsoft 执行的分析指出,使用 Signal for Desktop 软件应用程序的台式计算机中窃取了文件。通过入侵该软件的化身,Centre 16(FSB 的主要信号情报部门)访问了“目标的私人 Signal 对话和附件”。

另一种方法是利用在战场上缴获的乌克兰设备,不仅可以获取情报,还可以设计出可以入侵类似设备的方法。Black 和他的同事对这种策略写了一篇有趣的分析,题为“发掘 APT44:俄罗斯臭名昭著的网络破坏单位 Sandworm”。该分析于 2024 年 4 月发布,讨论了 GRU 特殊技术主要中心的活动。与 Fancy Bear 一样,主要特殊技术中心还有其他名称,尤其是 APT44 和 Sandworm。本报告称,主要中心在俄罗斯军队捕获乌克兰数字设备时为其提供基础设施和技术指导援助。Main Centre 将协助利用这些设备上的 Telegram 和 Signal 流量。 2024 年 8 月下旬,法国当局逮捕了 Telegram 加密消息应用程序的联合创始人帕维尔·杜罗夫 (Pavel Durov),这凸显了乌克兰和俄罗斯军队对该软件的使用和依赖。

2024 年 8 月下旬,法国当局逮捕了 Telegram 加密消息应用程序的联合创始人帕维尔·杜罗夫 (Pavel Durov),这凸显了乌克兰和俄罗斯军队对该软件的使用和依赖。

图片来源:TechCrunch,通过 Wikimedia Commons (CC BY 2.0)

据报道,在一次事件中,主要中心负责将臭名昭著的 Chisel 恶意软件部署到乌克兰军事通信网络中;恶意软件目标连接到 SpaceX Starlink 卫星通信终端,其中一些终端在 2022 年 2 月莫斯科全面入侵后不久遭到俄罗斯网络攻击。这些终端从 2 月 28 日开始运抵乌克兰,用于支持军事和民用通信。通过为终端快速部署软件更新,Starlink 网络攻击已得到缓解。布莱克认为,莫斯科不仅对乌克兰的战术/运营软件应用程序进行网络战以造成破坏;在某些情况下,俄罗斯军方一直热衷于开发这些应用程序的精确复制品供自己使用。

虽然 Black 的分析侧重于俄罗斯网络战士对乌克兰战术/作战软件应用程序的努力,但这并不是前者的唯一关注点。通过攻击乌克兰民用设备收集了行动情报。在某些情况下,网络摄像头已被俄罗斯网络战士入侵。也许这些网络摄像头在不知不觉中显示了窗外附近的潜在目标,例如地对空导弹?通过确定网络摄像头的位置,可以类似地确定目标的位置,从而提供有用的目标信息。

三、侦察打击复合体

俄罗斯军事学说高度重视所谓的侦察打击复合体,它类似于美军的杀伤链或杀伤网。从本质上讲,机制用于初始检测、识别和定位目标。这些机制可以包括侦察资产收集的视觉、图像、人类或信号情报。然后,目标被分配由陆地机动单位、炮兵、近距离空中支援/战场拦截和/或电子战进行攻击。战损评估确定这些攻击的效果以及是否需要再次打击目标。俄罗斯的战术/作战网络努力为侦察打击复合体增加了另一个维度。

将网络工作引导到战术/作战战斗意味着也可以通过该向量来检测、识别和定位目标。将网络战纳入侦察打击综合体标志着与标准的俄罗斯陆军理论背道而驰。一位熟悉俄罗斯心理战术/作战网络战的消息人士透露,网络效应与俄罗斯电子战一样,是俄罗斯信息战理论的一个组成部分。网络效应旨在消极地塑造敌方部队的士气,而不是帮助瞄准目标。利用网络效应来协助侦察打击综合体的理论转向似乎是在 2022 年俄罗斯全面入侵大约一年后开始的。消息人士表示,这种转变可能是对乌克兰于 2023 年 6 月 4 日发动的夏季攻势的回应。 俄罗斯在乌克兰的经验表明,该国军队可能会在战术/作战层面开始将网络与动能和电子效应更加紧密地融合,作为侦察打击概念未来发展的一部分。图片来源:俄罗斯国防部

俄罗斯在乌克兰的经验表明,该国军队可能会在战术/作战层面开始将网络与动能和电子效应更加紧密地融合,作为侦察打击概念未来发展的一部分。图片来源:俄罗斯国防部

此处对网络战的战术/操作使用存在限制。战术战斗进行得很快。黑客入侵乌克兰士兵的智能手机可能会泄露他们当时的行踪,但这些信息很容易丢失。当手机被黑客入侵并泄露其秘密时,士兵可能已经转移到另一个地方。那部手机上的战术情报,比如士兵当时的目标,可能在一小时后发生了变化。在操作级别,时间滞后略长,但它们确实存在。除非俄罗斯从传感器到射手的时间尽可能短,否则黑客收集的情报可能会在被利用之前过期。俄罗斯的传感器到射手的时间可能会有很大差异,具体取决于距离、目标和所涉及的武器。为了获得最佳效果,如果要得到网络工作的有意义支持,它们需要在几分钟内完成。RUSI 副研究员 Sam Cranny-Evans 进行的分析表示,俄罗斯的目标周期可以短至 3 分钟,有时也可以长达 30 分钟。

丹尼尔·布莱克推测,网络行动在侦察打击综合体中的重要性日益增加,这可能导致俄罗斯网络战专家被部署到前线。一方面,这些部署将缩短网络效应可用于支持战术/作战战斗的时间,但网络效应可以以光速移动。相反,将网络特工部署在离圣彼得堡或莫斯科战场一定距离的地方,总是会减慢反应时间,从而减慢战斗节奏。将网络战士嵌入战区将改善与其他效果以及更广泛地与其他俄罗斯部队的协同作用。然而,在战区部署网络战士也会产生漏洞。与所有人员一样,俄罗斯网络战士将面临相同的死亡、受伤和被俘危险。失去的俄罗斯网络特工及其敏锐度可能不容易被取代。这些人员叛逃到乌克兰防线并可能泄露秘密的可能性也不容小觑。该消息人士补充说,俄罗斯网络战士可能被零散地部署到前线,与更大规模的部署相比,他们的直接部队重量可能要轻。消息人士继续说,俄罗斯的网络战工作面临着与 EW 干部一样的棘手挑战。在电子战中,想要利用目标获取情报的人和想要干扰目标的人之间总是存在对立。后者总是阻止前者:“在网络战中,访问就是一切。访问就是机会“消息人士说:”如果你将恶意软件等破坏性能力植入设备或网络,你可能会面临丢失宝贵情报的风险,如果修改后的网络安全协议阻止了未来的访问,你也会面临访问的风险。

四、影响

布莱克在他的报告中指出,战场上的数据依赖设备,无论是智能手机、平板电脑还是笔记本电脑,更不用说物资使用的数据驱动系统,“已成为俄罗斯在乌克兰网络行动的关键重心”。这意味着,在未来与俄罗斯的任何对抗中,北约手中的类似设备将对俄罗斯网络战士具有类似的重要性。盟军对支持 C2 和态势感知的数据的需求不断增长。德勤于 2023 年 9 月发布的一份题为《从开源到一切作为来源:军队如何使用和保护自己免受无处不在的信息影响》的报告对这个问题进行了正确的分析。该报告指出,美国空军无人机每 14 小时可以生成 70 TB (70000 GB) 的原始数据。这个数量比哈勃太空望远镜全年输出的数据量大七倍。相比之下,根据总部位于西雅图的软件公司 Edge Delta 的数据,互联网用户平均每天产生 146.8 吉比特(18.35 GB)的数据。德勤表示,整个美国军队目前只处理其收集的汇总数据的 2% 左右。 北约及其盟国需要做好准备,以应对其对手在未来冲突中实施的战术/行动网络战。数据和数据网络是潜在的重心,可能会被对手急切地利用。图片来源:新西兰国防军

北约及其盟国需要做好准备,以应对其对手在未来冲突中实施的战术/行动网络战。数据和数据网络是潜在的重心,可能会被对手急切地利用。图片来源:新西兰国防军

美国国防部和更广泛的美国军方正在接受 MDO 思维方式。多域行动强调所有军事资产(人员、平台、武器、传感器、网络和能力)的部队内部和部队间连接,以促进各级战争的同步行动。这种水平的互联互通应该有助于军队比对手做出更好的质量和更快的决策。更高质量的决策优先考虑数据的及时收集、解释和有效传播。MDO 的目标是确保蓝色力量在 OODA(观察、定位、决定和行动)循环中持续移动,速度比他们的敌人快。因此,红色力量被迫持续被动而不是主动。乌克兰已经表明,俄罗斯军队已经正确地将数据识别为克劳塞维茨重心。将网络战与动能手段和 EW 一起使用来破坏或否认数据的移动会损害 MDO 的行为。

俄罗斯在乌克兰的行动以及美国和盟国对 MDO 的接受表明,军队可能已经开始了一场数据驱动的军备竞赛。由于一方越来越依赖战场上相关数据的快速流动,因此另一方将寻求破坏这一点,反之亦然。双方也将尽最大努力保护自己的数据和承载这些数据的网络。军队使用人工智能的出现,以及 AI 的机器学习子学科,只会加剧这种竞争。AI 和 ML 技术将有助于对军队所依赖的大量数据进行分类,这些数据来自大量资产和来源。这些来源将包括民用领域,正如俄罗斯对乌克兰民用设备的利用所表明的那样。同时,AI 和 ML 技术可以快速识别战术/运营网络漏洞。一旦发现漏洞,AI 和 ML 就可以帮助起草恶意代码。 网络安全正在被“融入”国防部的 JADC2 多域操作架构,并高度重视数据安全以及通信网络的弹性和冗余。图片来源:USMC/Cpl Jennessa Davey

网络安全正在被“融入”国防部的 JADC2 多域操作架构,并高度重视数据安全以及通信网络的弹性和冗余。图片来源:USMC/Cpl Jennessa Davey

北约和国防部并没有在危险增加时袖手旁观;联盟的联合网络防御高级技术中心正在应对此类威胁,国防部正在通过其联合全域指挥与控制架构来体现 MDO 方法。JADC2 联合了不同的战术、作战和战略 DOD 和美国武装部队通信网络。该架构还引入了云计算等功能。所谓的 Combat Clouds 将作为网络军事资产将收集的无数数据的交换所。Combat Clouds 将通过安全和冗余的通信链路将这些数据传播给需要它的人。JADC2 由 DOD 通过多条工作线实施;网络安全是 LOE-1 的关键要素,它建立了数据标准化协议,而 LOE-3 确保移动数据所需的网络层具有所需的弹性和冗余。最终,在战场上战术和操作上部署的每个数字设备都可能既是资产,也是潜在的漏洞。北约及其盟国必须从乌克兰学习战术和作战网络战经验,以期在未来战场上增强自己的数字生存能力。

伦敦皇家联合军种研究所智库最近发表了一篇由 Google Cloud 的 Mandiant 网络安全子公司网络间谍分析经理 Daniel Black 撰写的论文,题为“俄罗斯的网络活动转移到乌克兰的前线”。该论文为俄乌双方的网络战的作战和战术方面提供了急需的启示。

关键词:乌克兰、数字化战斗

俄罗斯于 2014 年 2 月首次入侵乌克兰,引发了对俄罗斯战术/作战网络战的一些分析。CrowdStrike 网络安全公司于 2018 年发现了 X-Agent 恶意软件的使用。X-Agent 由 Fancy Bear 部署,这是一个网络间谍组织,也被称为 Pawn Storm、Sofacy Group、Sednit、Tsar Team 和 Strontium,靠近俄罗斯的 GRU 军事情报部门。该恶意软件感染了 Correction D-30 战斗管理软件,该软件为乌克兰陆军 PJSC 2A18/D-30 122 毫米榴弹炮提供火控信息。Correction D-30 专为使用 Android 操作系统的智能手机和平板电脑而设计。据信 X-Agent 是由俄罗斯陆军 RB-314V Leer-3 电子战系统传输的。Leer-3 在作战层面与陆军 EW 旅一起部署。X-Agent 将克服保护这些设备的网络安全协议;恶意软件可能有多个任务。例如,它可能已经确定了设备的位置,为俄罗斯的反炮兵火力提供了有用的火控坐标。该恶意软件还可能能够将误导性或不正确的数据植入 Correction D-30。如果数据被修改为针对友军,则损坏数据可能会对乌克兰的火力呼叫产生潜在的毁灭性后果。

除了使用恶意软件破坏战术/作战指挥和控制外,俄罗斯网络战士似乎还在利用网络效应来帮助收集通信情报。网络战也越来越多地支持俄罗斯武装部队的侦察打击综合体。俄罗斯的战术/作战网络战实践对北约及其盟国产生了影响,因为它们接受了多域作战理念。

就像在顿巴斯战争期间一样,乌克兰的战术/作战数字化战斗管理系统似乎是俄罗斯网络战士的瞄准目标。丹尼尔·布莱克在 RUSI 发布的报告中写道:“证据可以追溯到 2023 年乌克兰反攻前的几个月,表明多个俄罗斯网络部队已将目光从战略民用目标转移到士兵的电脑和手机上......在乌克兰前线实现战术军事目标。他认为,格鲁乌和俄罗斯联邦安全局外国情报局是长期的竞争对手,现在可能已经联合了他们的战术/行动网络战方法。这并不是说俄罗斯的网络攻击已经远离乌克兰的战略目标,因为关键的国家基础设施仍然是俄罗斯网络攻击的主要优先事项。尽管如此,“莫斯科已经重新平衡了其总体作战概念,以强调能够为其常规部队提供更直接和有形的战场优势的目标。

一、共创

入侵乌克兰士兵的平板电脑或智能手机可以产生有用的情报。尽管乌克兰 2023 年夏季攻势后战争的消耗性更加严重,但数据和技术仍然是冲突的核心。2023 年 7 月,《经济学人》的国防编辑 Shashank Joshi 发表了一篇题为“乌克兰战争展示了技术如何改变战场”的文章,强调了乌克兰本土数字技术对战场的影响。Joshi 讨论了乌克兰无人机 (UAV) 飞行员用来标记俄罗斯目标位置的 Kropyva 软件应用程序。Kropyva 允许与该地区的乌克兰炮兵快速共享目标坐标和图像。

Delta 是乌克兰最著名的本土软件应用程序之一,它联合了一系列令人瞠目结舌的不同情报源。正如 Joshi 所指出的,这些提要可能包括无人机收集的图像或从俄罗斯社交媒体网站收集的情报。这些源与市售的卫星图像和/或信号情报合并。将大量不同的源合并到一个位置可以加深态势感知,同时减少信息洪流。用户无需浪费时间单独查阅不同的情报来源。相反,所有信息都集中在一个地方。

二、战术和目标

在他关于俄罗斯在乌克兰的网络行动的报告中,布莱克强调了俄罗斯网络战士用来发动攻击的几种策略。一种策略涉及通过 Signal 或 Telegram 等加密消息应用程序与目标建立融洽的关系。聊天有助于在网络攻击发生之前与乌克兰 EMA 用户建立关系。EMA 通常将一个或多个特定设备链接到消息服务。然后,该服务将用作访问这些设备的网关。Black 表示,Microsoft 执行的分析指出,使用 Signal for Desktop 软件应用程序的台式计算机中窃取了文件。通过入侵该软件的化身,Centre 16(FSB 的主要信号情报部门)访问了“目标的私人 Signal 对话和附件”。

另一种方法是利用在战场上缴获的乌克兰设备,不仅可以获取情报,还可以设计出可以入侵类似设备的方法。Black 和他的同事对这种策略写了一篇有趣的分析,题为“发掘 APT44:俄罗斯臭名昭著的网络破坏单位 Sandworm”。该分析于 2024 年 4 月发布,讨论了 GRU 特殊技术主要中心的活动。与 Fancy Bear 一样,主要特殊技术中心还有其他名称,尤其是 APT44 和 Sandworm。本报告称,主要中心在俄罗斯军队捕获乌克兰数字设备时为其提供基础设施和技术指导援助。Main Centre 将协助利用这些设备上的 Telegram 和 Signal 流量。

图片来源:TechCrunch,通过 Wikimedia Commons (CC BY 2.0)

据报道,在一次事件中,主要中心负责将臭名昭著的 Chisel 恶意软件部署到乌克兰军事通信网络中;恶意软件目标连接到 SpaceX Starlink 卫星通信终端,其中一些终端在 2022 年 2 月莫斯科全面入侵后不久遭到俄罗斯网络攻击。这些终端从 2 月 28 日开始运抵乌克兰,用于支持军事和民用通信。通过为终端快速部署软件更新,Starlink 网络攻击已得到缓解。布莱克认为,莫斯科不仅对乌克兰的战术/运营软件应用程序进行网络战以造成破坏;在某些情况下,俄罗斯军方一直热衷于开发这些应用程序的精确复制品供自己使用。

虽然 Black 的分析侧重于俄罗斯网络战士对乌克兰战术/作战软件应用程序的努力,但这并不是前者的唯一关注点。通过攻击乌克兰民用设备收集了行动情报。在某些情况下,网络摄像头已被俄罗斯网络战士入侵。也许这些网络摄像头在不知不觉中显示了窗外附近的潜在目标,例如地对空导弹?通过确定网络摄像头的位置,可以类似地确定目标的位置,从而提供有用的目标信息。

三、侦察打击复合体

俄罗斯军事学说高度重视所谓的侦察打击复合体,它类似于美军的杀伤链或杀伤网。从本质上讲,机制用于初始检测、识别和定位目标。这些机制可以包括侦察资产收集的视觉、图像、人类或信号情报。然后,目标被分配由陆地机动单位、炮兵、近距离空中支援/战场拦截和/或电子战进行攻击。战损评估确定这些攻击的效果以及是否需要再次打击目标。俄罗斯的战术/作战网络努力为侦察打击复合体增加了另一个维度。

将网络工作引导到战术/作战战斗意味着也可以通过该向量来检测、识别和定位目标。将网络战纳入侦察打击综合体标志着与标准的俄罗斯陆军理论背道而驰。一位熟悉俄罗斯心理战术/作战网络战的消息人士透露,网络效应与俄罗斯电子战一样,是俄罗斯信息战理论的一个组成部分。网络效应旨在消极地塑造敌方部队的士气,而不是帮助瞄准目标。利用网络效应来协助侦察打击综合体的理论转向似乎是在 2022 年俄罗斯全面入侵大约一年后开始的。消息人士表示,这种转变可能是对乌克兰于 2023 年 6 月 4 日发动的夏季攻势的回应。

此处对网络战的战术/操作使用存在限制。战术战斗进行得很快。黑客入侵乌克兰士兵的智能手机可能会泄露他们当时的行踪,但这些信息很容易丢失。当手机被黑客入侵并泄露其秘密时,士兵可能已经转移到另一个地方。那部手机上的战术情报,比如士兵当时的目标,可能在一小时后发生了变化。在操作级别,时间滞后略长,但它们确实存在。除非俄罗斯从传感器到射手的时间尽可能短,否则黑客收集的情报可能会在被利用之前过期。俄罗斯的传感器到射手的时间可能会有很大差异,具体取决于距离、目标和所涉及的武器。为了获得最佳效果,如果要得到网络工作的有意义支持,它们需要在几分钟内完成。RUSI 副研究员 Sam Cranny-Evans 进行的分析表示,俄罗斯的目标周期可以短至 3 分钟,有时也可以长达 30 分钟。

丹尼尔·布莱克推测,网络行动在侦察打击综合体中的重要性日益增加,这可能导致俄罗斯网络战专家被部署到前线。一方面,这些部署将缩短网络效应可用于支持战术/作战战斗的时间,但网络效应可以以光速移动。相反,将网络特工部署在离圣彼得堡或莫斯科战场一定距离的地方,总是会减慢反应时间,从而减慢战斗节奏。将网络战士嵌入战区将改善与其他效果以及更广泛地与其他俄罗斯部队的协同作用。然而,在战区部署网络战士也会产生漏洞。与所有人员一样,俄罗斯网络战士将面临相同的死亡、受伤和被俘危险。失去的俄罗斯网络特工及其敏锐度可能不容易被取代。这些人员叛逃到乌克兰防线并可能泄露秘密的可能性也不容小觑。该消息人士补充说,俄罗斯网络战士可能被零散地部署到前线,与更大规模的部署相比,他们的直接部队重量可能要轻。消息人士继续说,俄罗斯的网络战工作面临着与 EW 干部一样的棘手挑战。在电子战中,想要利用目标获取情报的人和想要干扰目标的人之间总是存在对立。后者总是阻止前者:“在网络战中,访问就是一切。访问就是机会“消息人士说:”如果你将恶意软件等破坏性能力植入设备或网络,你可能会面临丢失宝贵情报的风险,如果修改后的网络安全协议阻止了未来的访问,你也会面临访问的风险。

四、影响

布莱克在他的报告中指出,战场上的数据依赖设备,无论是智能手机、平板电脑还是笔记本电脑,更不用说物资使用的数据驱动系统,“已成为俄罗斯在乌克兰网络行动的关键重心”。这意味着,在未来与俄罗斯的任何对抗中,北约手中的类似设备将对俄罗斯网络战士具有类似的重要性。盟军对支持 C2 和态势感知的数据的需求不断增长。德勤于 2023 年 9 月发布的一份题为《从开源到一切作为来源:军队如何使用和保护自己免受无处不在的信息影响》的报告对这个问题进行了正确的分析。该报告指出,美国空军无人机每 14 小时可以生成 70 TB (70000 GB) 的原始数据。这个数量比哈勃太空望远镜全年输出的数据量大七倍。相比之下,根据总部位于西雅图的软件公司 Edge Delta 的数据,互联网用户平均每天产生 146.8 吉比特(18.35 GB)的数据。德勤表示,整个美国军队目前只处理其收集的汇总数据的 2% 左右。

美国国防部和更广泛的美国军方正在接受 MDO 思维方式。多域行动强调所有军事资产(人员、平台、武器、传感器、网络和能力)的部队内部和部队间连接,以促进各级战争的同步行动。这种水平的互联互通应该有助于军队比对手做出更好的质量和更快的决策。更高质量的决策优先考虑数据的及时收集、解释和有效传播。MDO 的目标是确保蓝色力量在 OODA(观察、定位、决定和行动)循环中持续移动,速度比他们的敌人快。因此,红色力量被迫持续被动而不是主动。乌克兰已经表明,俄罗斯军队已经正确地将数据识别为克劳塞维茨重心。将网络战与动能手段和 EW 一起使用来破坏或否认数据的移动会损害 MDO 的行为。

俄罗斯在乌克兰的行动以及美国和盟国对 MDO 的接受表明,军队可能已经开始了一场数据驱动的军备竞赛。由于一方越来越依赖战场上相关数据的快速流动,因此另一方将寻求破坏这一点,反之亦然。双方也将尽最大努力保护自己的数据和承载这些数据的网络。军队使用人工智能的出现,以及 AI 的机器学习子学科,只会加剧这种竞争。AI 和 ML 技术将有助于对军队所依赖的大量数据进行分类,这些数据来自大量资产和来源。这些来源将包括民用领域,正如俄罗斯对乌克兰民用设备的利用所表明的那样。同时,AI 和 ML 技术可以快速识别战术/运营网络漏洞。一旦发现漏洞,AI 和 ML 就可以帮助起草恶意代码。

北约和国防部并没有在危险增加时袖手旁观;联盟的联合网络防御高级技术中心正在应对此类威胁,国防部正在通过其联合全域指挥与控制架构来体现 MDO 方法。JADC2 联合了不同的战术、作战和战略 DOD 和美国武装部队通信网络。该架构还引入了云计算等功能。所谓的 Combat Clouds 将作为网络军事资产将收集的无数数据的交换所。Combat Clouds 将通过安全和冗余的通信链路将这些数据传播给需要它的人。JADC2 由 DOD 通过多条工作线实施;网络安全是 LOE-1 的关键要素,它建立了数据标准化协议,而 LOE-3 确保移动数据所需的网络层具有所需的弹性和冗余。最终,在战场上战术和操作上部署的每个数字设备都可能既是资产,也是潜在的漏洞。北约及其盟国必须从乌克兰学习战术和作战网络战经验,以期在未来战场上增强自己的数字生存能力。